微软在一月的修补星期二修复了48个漏洞,其中没有零日漏洞 媒体

微软解决了2024年1月补丁星期二中的48个漏洞

文章重点

漏洞总数:2024年1月的补丁包修复了48个漏洞,但没有发现零日漏洞。关键漏洞:CVE202420674:严重的Kerberos漏洞,可能导致身份验证被绕过。CVE202420700:Windows HyperV中的远程代码执行漏洞,攻击难度较高。CVE20240056:影响TLS流量的中间人攻击MITM漏洞。Microsoft Office更新:禁止从FBX文件插入3D模型,避免可能的任意代码执行。SharePoint安全:现有站点所有者的权限可能被利用执行代码。2024年1月补丁星期二中,微软处理了48个漏洞,其中没有发现零日漏洞,标志着连续第二个月没有严重的即刻危机。最重要的漏洞是CVE202420674,所有当前版本的Windows都已获得补丁。

海外梯子加速器Rapid7的首席软件工程师亚当巴内特Adam Barnett将此漏洞描述为Windows中Kerberos的一个缺陷。他表示,攻击者可以通过建立中间人攻击场景,欺骗客户端让其误认为正在与Kerberos认证服务器直接通信,从而绕过身份验证,在网络中伪装成客户端用户。

“尽管攻击需要在本地网络中已有立足点,但CVSS 31基本分数90以及微软的严重性等级反映了无需用户交互或先前的身份验证,”巴内特解释道。“微软还指出,利用此漏洞的可能性更高。”

另一个值得关注的关键漏洞是CVE202420700,这是Windows HyperV硬件虚拟化服务中的远程代码执行漏洞。

巴内特提到,微软根据自身的严重性评估将此漏洞列为关键。然而,该漏洞的CVSS 31基本分数为75,表明其严重性为高,这反映了攻击的复杂性攻击者必须赢得竞争条件,并且攻击需要从受限网络发起。

“建议缺乏详细说明,因此不清楚攻击者必须处于何处是HyperV所在的局域网,还是HyperV创建和管理的虚拟网络或者远程代码执行将在何种上下文发生,”巴内特说道。“然而,由于微软认为此漏洞的严重性高于CVSS评估,保护者应该假设可以从HyperV所在的同一子网中进行利用,且代码执行将以SYSTEM权限在HyperV主机上发生。”

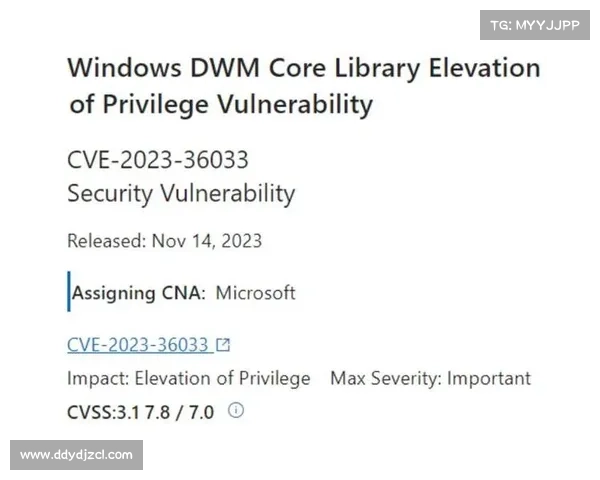

微软还评估了一个“重要”的漏洞,CVSS分数为87的CVE20240056}。此漏洞允许攻击者执行中间人攻击MITM,拦截并可能篡改客户端和服务器之间的传输层安全TLS流量。

Qualys威胁研究小组的漏洞研究经理赛义德阿巴西Saeed Abbasi表示,如果被利用,攻击者可以解密、读取或修改安全的TLS流量,从而破坏数据的机密性和完整性。他还指出,攻击者可以利用此漏洞通过SQL数据提供程序攻击SQL Server,从而可能影响SQL Server本身。

“成功利用此漏洞可能不限于最初受损的组件,”阿巴西说。“不过,攻击的高复杂性意味着利用此漏洞是一项复杂任务。如果成功利用,此漏洞可能导致数据泄露、数据完整性受损,甚至导致对敏感信息的未经授权访问。”

阿巴西补充道,安全专家应通过使用安全网络协议、监控网络流量异常以及